Jak skonfigurować AWS IAM Identity Center (SSO)

W kolejnym zadaniu z serii “Do it yourself” dowiesz się jak skonfigurować AWS IAM Identity Center.

Poniższe kroki pomogą Ci odpalić usługę do zarządzania dostępami i uparawnieniami w ramach multi-accountowej organizacji.

W poniższym video oraz opisie dowiesz się jak skonfigurować AWS IAM Identity Center w takiej “minimalnej” wersji. Dodatkowo przejdziesz przez:

- Tworzenie grup oraz uprawnień,

- Powiązanie z kontamia AWS,

- Utworzenie użytkownika w AWS IAM Identity Center,

- Konfigurację MFA

Video tutorial

KROKI DO WYKONANIA TEGO ZADANIA

KROK 1: Aktywacja usługi AWS IAM Identity Center

Pierwsz sprawa to włączenie usługi IAM Identity Center. W tym wypadku należy również wybrać region w którym będziesz zarządzać swoją “instancją” IAM IC.

Aktywacja usługi IAM Identity Center

W scenariuszu video używany jest lokalny katalog użytkowników. Możesz również zintegrować się z innymi usługami katalogowymi jeśli zajdzie taka potrzeba. Np. można spiąć IAM IC z usługą Azure Active Directory lub innym identity providerem.

KROK 2: Utworzenie hierarchi do zarządzania użytkownikami i dostępami (Grupy)

Tutaj podobnie jak w “zwykłym” IAM, możliwe jest stworzenie hierarchi, w której użytkownicy będą przypisywani do Grup, a następnie grupy będa powiązane z kontami AWS oraz odpowiednimi uprawnieniami, z jakimi nadawany będzie dostęp.

Dla przykładu możesz zrobić tak, że każdy typ dostępu do danego konta będzie powiązany z Grupą i przypisanymi do niej uprawnieniami.

Np. konto AWS: APP_1 ma mieć możliwość zalogowania się do zasobów z uprawnieniami ADMIN, oraz READ ONLY. W takim wypadku można stworzyć dwie oddzielnie grupy:

- APP_1_ADMIN – i odpowiedni permision set z uprawnieniami administracyjnymi,

- APP_1_RO – i odpowiedni permission set z dostępem tylko read only,

Potem w kolejnym roku przypisywać użytkowników do odpowiednich grup.

KROK 3 – Konfiguracja Permission Set

W uproszczeniu to dokument definiujący uprawnienia, które będą nadawane użytkownikom.

W tym wypadku do wyboru są opcje:

- AWS managed policies – kilka propozycji przygotowanych przez AWS.

- Customers managed policies – dokument z uprawnieniami, które tworzymy samodzielnie.

- Inline policy – to uprawnienia bezpośrednio przypisane do Grupy lub użytkownika,

KROK 4 – Powiązanie kont AWS z grupami i uprawnieniami

Teraz spinamy to w całość. Czyli dla każdego z kont dokonujemy powiązania z przygotowanymi wcześniej grupami oraz odpowiednimi Permission Set-ami. Na tej podstawie użytkownicy będą w stanie po zalogowaniu się do IAM Identity Center dostać się do zasobów.

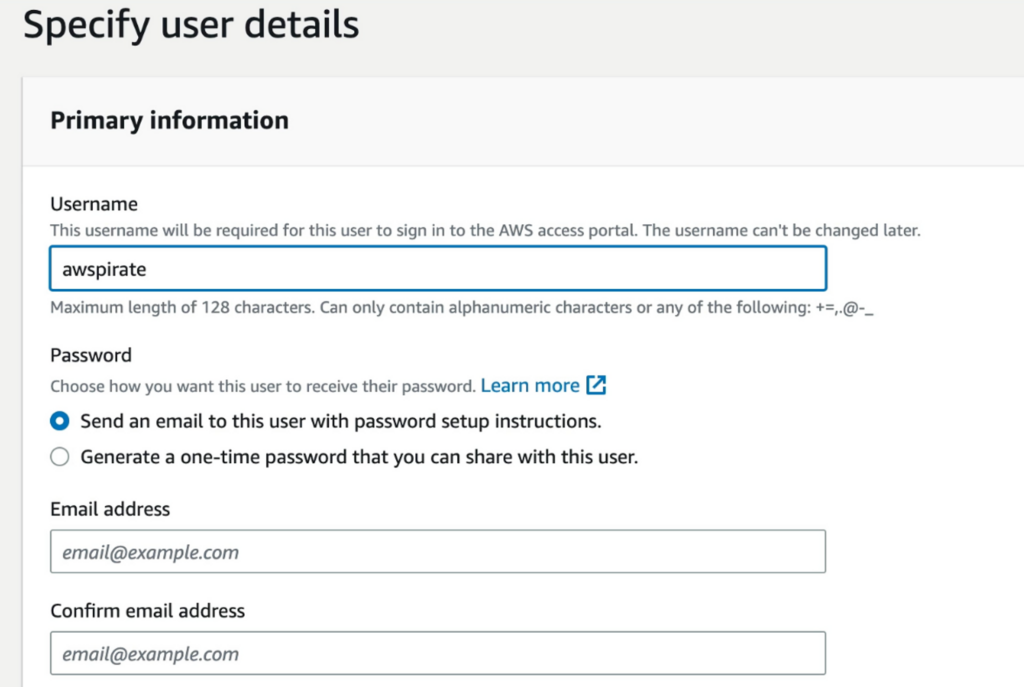

KROK 5 – Utworzenie użytkowników i przypisanie do właściwych Grup.

Teraz czas na użytkowników, którzy będą się logować do naszych kont AWS. Potrzebne będą tutaj:

- nazwa użytkownika

- email address – najlepiej osoby, która dostanie dostęp. Dzięki niemu może potem zarządzać swoim hasłem.

Konfiguracja użytkownika w IAM Identity Center

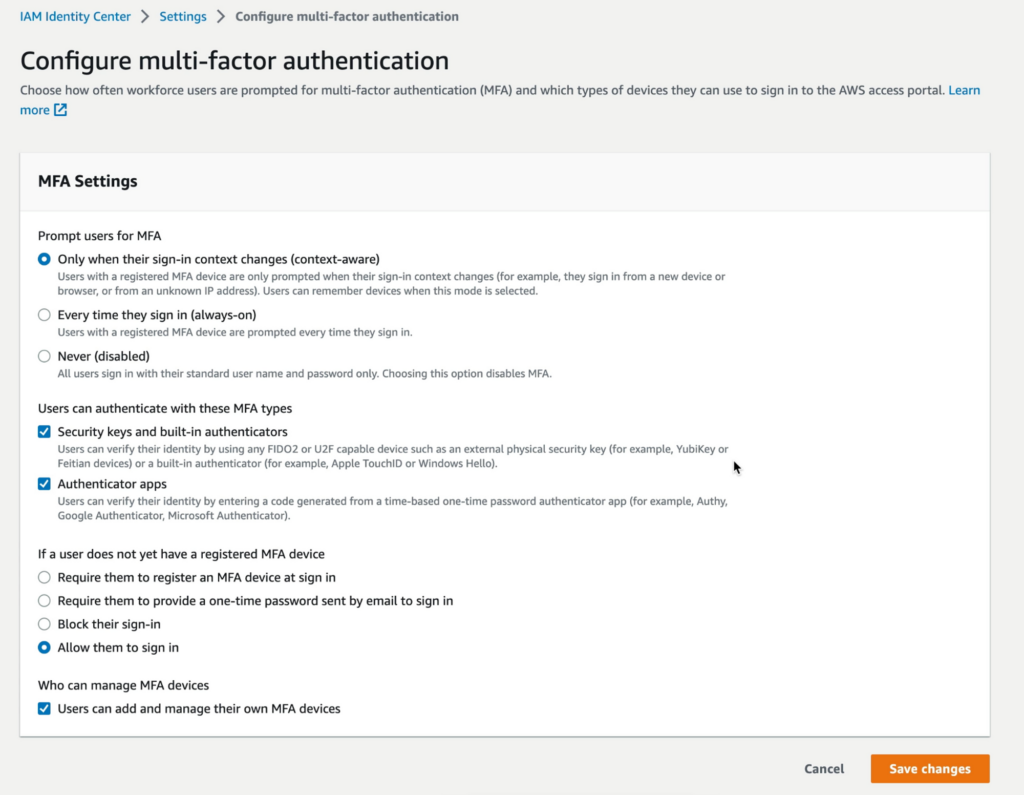

KROK 6 – Ustawienia MFA w ramach IAM Identity Center

Tak samo jak w “normalnym” IAM, tutaj też możesz wdrożyć MFA dla użytkowników. W tym wypadku mamy dodatkowo możliwość ustawienia jak będzie przebiegał proces logowania i co w przypadku, gdy użytkownik nie ma jeszcze MFA.

Główne elementy, co do których możesz zdecydować o konfiguracji to:

- Prompt users for MFA: Jak często i na jakich warunkach użytkownik ma się logować z MFA,

- Jakie opcje MFA są dopuszczalne,

- Co gdy user loguje się bez MFA,

- Czy user ma możliwość zarządzać swoim MFA,

Parametry konfiguracyjne dla MFA

KROK (Opcjonalny) – Ustawienie własnego URL do portalu SSO.

Dodatkowo możesz dostosowywać ustawienia URL, na którym Twoi użytkownicy będą logować się do SSO.

KROK 7 – Pierwsze logowanie i dodanie MFA do Twojego użytkownika

Teraz masz już wszystko!

Czas zatem zalogować się do swojego AWS IAM Identity Cetner, sprawdzić czy wszystkie dostępy działają, oraz ustawić sobie MFA 🫡

GRATULACJE!

Masz już ogarnięte podstawowe kwestie zarządzania dostępami do swojej infrastruktury AWS.

Poprzednia

Następna